¿Preocupado por la seguridad de tu información? El McCumber Cube es tu guía definitiva. Este modelo tridimensional te ayuda a entender y fortalecer tus defensas de ciberseguridad, considerando:

- Principios fundamentales: Confidencialidad, integridad y disponibilidad (CIA).

- Estados de los datos: ¿En almacenamiento, en tránsito o en procesamiento? ¡Cada uno tiene sus propias necesidades de protección!

- Medidas de seguridad: Desde la tecnología hasta las políticas y la capacitación, ¡todo cuenta!

¡Asegura tus datos con una visión 360 grados!

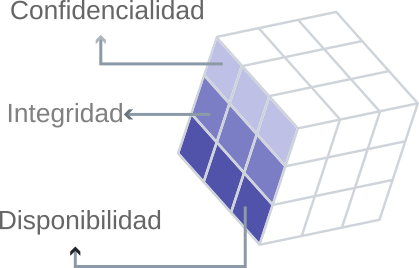

Principios Fundamentales

Confidencialidad, integridad y disponibilidad (CIA).

Confidencialidad

La confidencialidad es crucial para proteger la información sensible. Se trata de un conjunto de reglas que impiden que datos importantes sean revelados a personas, recursos o procesos no autorizados. Para asegurar la confidencialidad, se emplean métodos como el cifrado de datos, la autenticación de usuarios y el control de acceso a la información.

Integridad

La integridad asegura que la información y los procesos del sistema permanezcan intactos, protegiéndolos de modificaciones intencionadas o accidentales. Una forma común de garantizar la integridad es mediante el uso de funciones hash o sumas de comprobación, que permiten verificar si los datos han sido alterados.

Disponibilidad

La disponibilidad garantiza que los usuarios autorizados puedan acceder a los sistemas y datos cuando y donde sea necesario. Por otro lado, quienes no cumplen con las condiciones establecidas no tendrán acceso. Esto se logra mediante el mantenimiento regular del equipo, la realización de reparaciones de hardware, manteniendo los sistemas operativos y el software actualizados, y creando copias de seguridad de forma consistente.

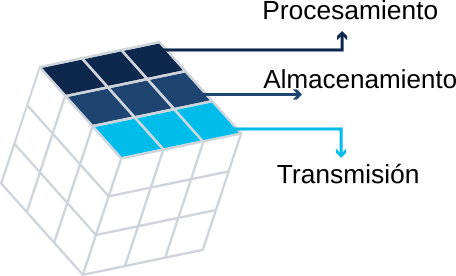

Estado de los datos

Procesamiento de los Datos

El procesamiento se refiere a los datos que están en uso activamente, es decir, cuando se están utilizando para realizar una operación específica, como actualizar un registro en una base de datos. Piensa en ellos como los datos que están «en proceso».

Almacenamiento de Datos

El almacenamiento concierne a los datos que están guardados de forma estática en algún tipo de soporte. Esto incluye la memoria, discos duros, unidades de estado sólido (SSD) o unidades USB. Estos son los datos que se encuentran «en reposo».

Transmisión de Datos

La transmisión se refiere a los datos que están viajando de un sistema de información a otro. Son los datos que se encuentran «en tránsito», moviéndose de un lugar a otro.

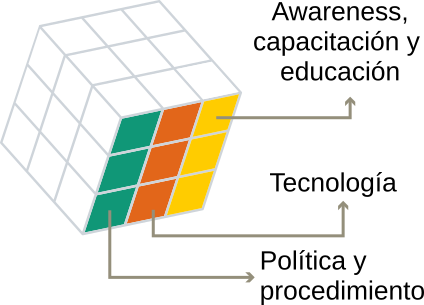

Medidas de seguridad

Concienciación, Capacitación y Educación

Para una seguridad robusta, es esencial que los usuarios estén bien informados. Las medidas de concienciación, capacitación y educación son implementadas por las organizaciones para asegurar que todos comprendan las posibles amenazas a la seguridad y las acciones proactivas que pueden tomar para proteger los sistemas de información. Al fin y al cabo, un usuario informado es la primera línea de defensa.

Tecnología

La tecnología constituye el pilar fundamental de la defensa digital. Se refiere a las soluciones basadas en software (y, por supuesto, hardware) diseñadas para proteger los sistemas de información. Ejemplos claros son los firewalls, que monitorean continuamente tu red en busca de posibles incidentes maliciosos, actuando como guardianes digitales.

Políticas y Procedimientos

Las políticas y procedimientos son los controles administrativos que forman la columna vertebral de cómo una organización aborda la seguridad de la información. Proporcionan un marco claro para implementar el aseguramiento de la información, incluyendo elementos cruciales como los planes de respuesta a incidentes y las guías de mejores prácticas. Estos son los cimientos sobre los que se construye una estrategia de seguridad coherente y eficaz.